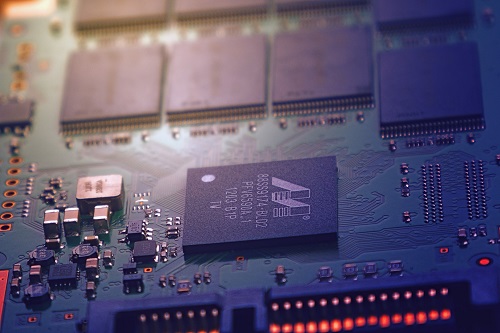

後門洞開的晶片

撰文╱John Villasenor|譯者╱甘錫安

轉載自《科學人》2012年9月第127期

研究人員在電腦硬體內,發現了相當危險的弱點。

兩位英國資訊安全研究人員日前發表了一篇論文初稿,探討微晶片中「首次發現的實體後門」 。所謂「後門」就是漏洞,讓惡意人士有機會監控,甚至更改晶片內的資訊。這兩位研究人員分別是英國劍橋大學的斯科洛波加托夫(Sergei Skorobogatov)和倫敦庫歐瓦迪斯實驗室(Quo Vadis Labs,拉丁文「往何處去?」)的伍茲(Christopher Woods),他們認為,這個弱點將讓惡意人士可以更改我們以為安全的記憶體內容,或取得該晶片內部邏輯的相關資訊。該款晶片由美國加州的Microsemi製造,該公司發表聲明指出,他們「無法證實或否認這兩位研究人員的結論」。

這項發現涉及的晶片種類,讓他們提出的安全漏洞格外令人擔心。受到影響的ProASIC3 A3P250是一款可現場編程閘極陣列(FPGA)。FPGA的應用範圍極廣,包括通訊與網路系統,金融市場,工業控制系統,以及許多軍事系統。每個客戶設定自己的FPGA,用於執行某項獨特(而且通常有高度專屬性)的邏輯運算。如果有任何機制可以未經授權就能存取FPGA的內部組態,晶片的智慧財產就可能遭到竊取除此之外,晶片內的計算和資料也可能被惡意更改。

假設這兩位研究人員的論文通過審查,我們立刻就會想到一個重要問題:這個硬體弱點當初究竟是怎麼出現的?這個後門可能是在某個不懷好意的民族國家命令下置入,也可能是不小心造成的。可能是設計過程中的某個人員放入這個後門以便進行測試,但沒想到它後來會被發現並可能受到利用。

不論這個弱點從何而來,它應該可以提醒我們硬體安全的重要性。目前為止已經發現的網路安全弱點,絕大多數都是軟體問題,軟體可以透過網際網路更換,更新,修改和下載。相反地,硬體弱點存 於晶片的實際線路中,除非更換晶片本身,否則非常難以處理。

這當然不會是我們最後一次發現硬體的安全弱點,我們應該採取預防措施,盡量降低這類弱點可能造成的風險。

(本文由教育部補助「AI報報─AI科普推廣計畫」取得網路轉載授權)